مجموعه VMware تایید کرده است که یک آسیبپذیری حیاتی اجرای کد از راه دور سرور vCenter پچشده در ماه اکتبر، اکنون بصورت فعال تحت بهرهبرداری است.

پلتفرم vCenter Server یک پلتفرم مدیریتی برای محیطهای VMware vSphere است که به ادمینها کمک میکند تا سرورهای ESX و ESXi و ماشینهای مجازی (VM) را مدیریت کنند.

این شرکت در بروزرسانی اضافه شده به اطلاعات اولیه این هفته گفت: “VMware تایید کرده است که بهرهبرداری از CVE-2023-34048 در فضای سایبری رخ داده است”.

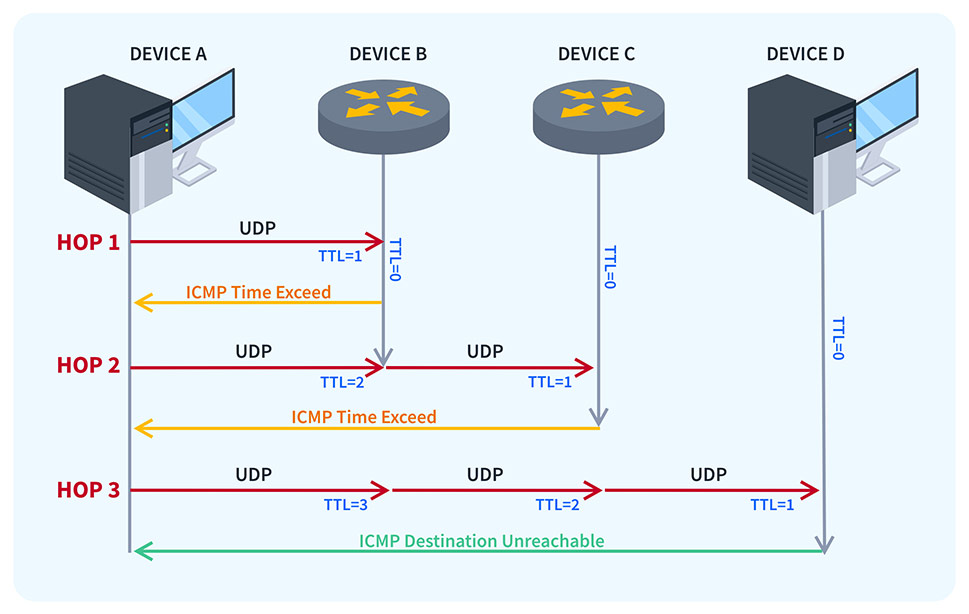

این آسیبپذیری توسط محقق آسیبپذیری Trend Micro، درودنوف گریگوری گزارش شده است و ناشی از ضعف نوشتن خارج از محدوده در اجرای پروتکل DCE/RPC vCenter است.

مهاجمان میتوانند از راه دور در حملات با پیچیدگی کم با حفظ محرمانگی، یکپارچگی و تاثیر در دسترسی بالا که نیازی به احراز هویت یا تعامل کاربر ندارند، از آن سواستفاده کنند. به دلیل ماهیت حیاتی خود، VMware همچنین پچهای امنیتی را برای چندین محصول که بهپایان عمر پشتیبانی خود رسیده و بدون پشتیبانی فعال هستند، منتشر کرده است.

بروکرهای دسترسی به شبکه دوست دارند سرورهای VMware را تصاحب کنند و سپس در انجمنهای جرایم سایبری به گروههای باجافزاری بفروشند تا دسترسی آسان به شبکههای سازمانی داشته باشند. بسیاری از گروههای باجافزار (مانند Royal، Black Basta، LockBit، و اخیرا، RTM Locker، Qilin، ESXiArgs، Monti، و Akira) اکنون به دلیل هدف قرار دادن مستقیم سرورهای VMware ESXi قربانیان برای سرقت و رمزگذاری فایلهای آنها و تقاضای باجهای هنگفت شناخته شدهاند.

با توجه به دادههای Shodan، بیش از ٢٠٠٠ سرور مرکز VMware در حال حاضر بهصورت آنلاین در معرض خطر هستند، به طور بالقوه در معرض حملات قرار دارند و با توجه به نقش مدیریتی vSphere، شبکههای سازمانی را در معرض خطرات نقض داده قرار میدهند.

همانگونه که در تصویر مشخص است، با توجه به عدم اعمال بروزرسانیها، در ایران نیز، این پلتفرم در استانهای تهران، قم، همدان، هرمزگان، خوزستان، فارس و غیره، میتواند تحت تاثیر حملات قرار بگیرد.

از آنجا که هیچ راهحل قطعی وجود ندارد، VMware از ادمینهایی که نمیتوانند سرورهای خود را پچ کنند، خواسته است که دسترسی محیطی شبکه به اجزای مدیریت vSphere را بهشدت کنترل کنند.

منبع: تاکیان، bleepingcomputer و …

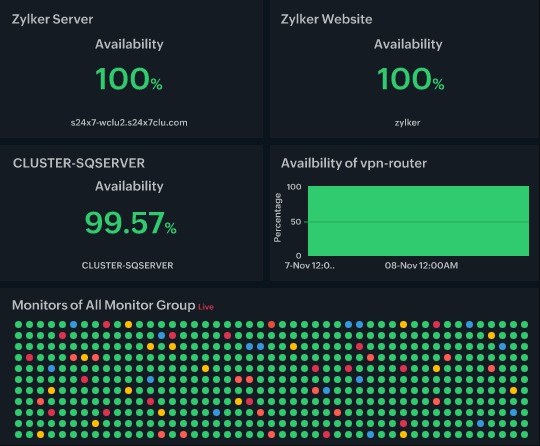

سرویس مانیتورینگ آیزا

بررسی وبسایت از تمام نقاط جهان

در کمترین زمان از آسیب پذیری سایت با خبر شوید